Android.Trojan.SLocker.DZ, une nouvelle vague de ransomwares frappe les utilisateurs Android

Deux ans après ‘Koler‘, un nouveau ransomware fait surface sur Android et menace des milliers d’utilisateurs

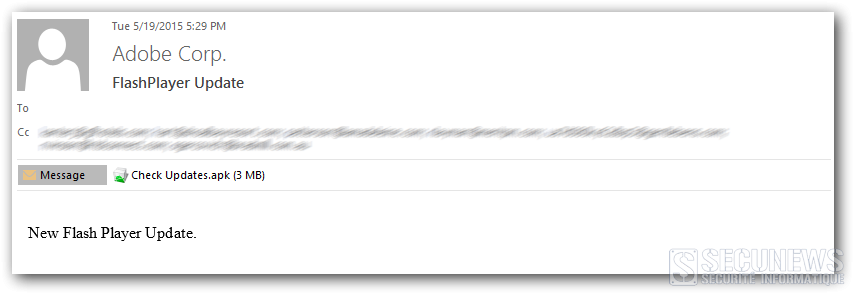

Une vague de spam ciblant les utilisateurs Android et contenant un fichier .apk malveillant a été détectée par les Laboratoires Antispam de Bitdefender, plus de 15.000 e-mails de spam incluant ce ransomware ont été recensés.

Les adresses d’envoi utilisées peuvent inclure des domaines en .edu, .com, .org et .net.

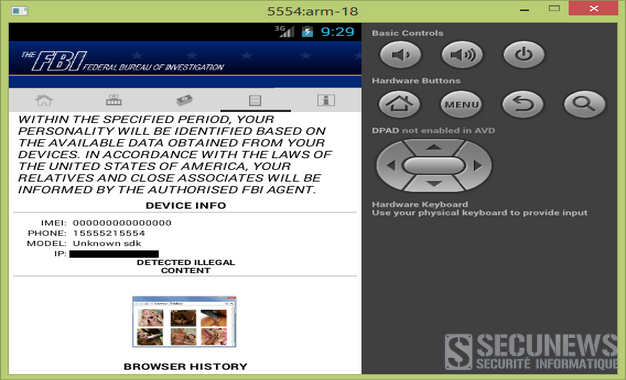

Ressemblant à une notification du FBI suite à la consultation de pornographie illégale ce ransomware vous réclame 450 euros pour retrouver l’accès à votre téléphone.

Dans l’exemple ci-dessus, le fichier .apk semble être une mise à jour Adobe Flash Player.

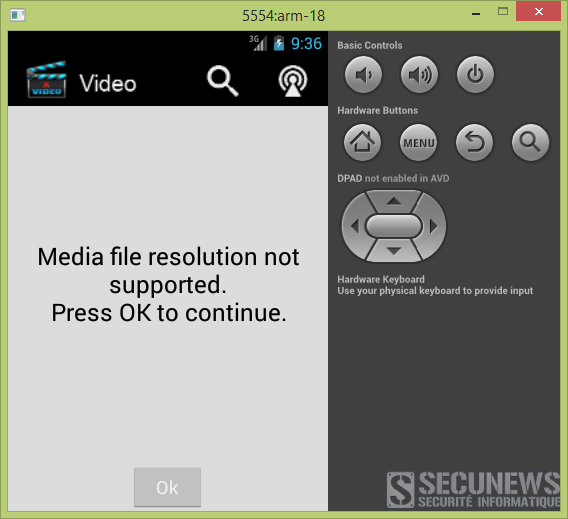

A l’exécution, le malware télécharge et installe un lecteur vidéo, en apparence totalement sain, mais si l’utilisateur lance l’application, un message d’erreur apparait.

En appuyant sur ‘Ok’, le message est remplacé par un faux avertissement du FBI qui bloquera l’écran.

Le message indique que votre appareil est bloqué pour consultation de pornographie illégale, pour justifier le blocage, l’écran affiche une soi-disant capture d’écran de votre historique.

Le message est d’autant plus alarmant car il prétend détenir des photos vous appartenant ainsi que votre géo-localisation, de plus il mentionne le fait d’avertir vos proches et votre réseau professionnel sur vos activités illégales.

Sauf, bien sûr, si vous payez la rançon de 450 euros (environs 500 dollars) via PayPal ou Money Pak, afin de faire disparaitre l’écran de blocage et reprendre possession de votre appareil.

L’avertissement précise également que si vous tentez de reprendre possession de votre appareil d’une autre manière qu’en réglant l’amende demandée, la tentative échouera et le montant s’élèvera alors à 1.350 euros (1.500 dollars).

Bitdefender détecte ce ransomware en tant que Android.Trojan.SLocker.DZ, c’est l’une des familles de ransomwares Android les plus redoutables car les auteurs créent régulièrement de nouvelles versions.

Malheureusement, une fois infecté, il n’y a pas grand-chose à faire, en particulier si la variante du ransomware chiffre vos données (on parle alors d’un cryptoware).

Les boutons du smartphone deviennent inopérants, et redémarrer l’appareil ne sert à rien puisque le ransomware se lance au démarrage.

Dans certaines circonstances, les utilisateurs Android peuvent parvenir à désinstaller le ransomware si l’outil ADB (Android Debug Bridge) est installé.

Si l’appareil permet le ‘Safe Boot’ (l’équivalent du Mode Sans Echec de Windows), c’est également une chance pour l’utilisateur de reprendre possession de l’appareil, puisque le système démarre alors avec le minimum requis, ce qui permet de désinstaller le malware.

Dans tous les cas, la prévention est la meilleure défense contre les ransomwares Android.

Voir aussi:

Koler, un ransomware Android qui extorque 200 euros à ses victimes.

Voici quelques recommandations:

secunews.org: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ou vos appareils mobile ne deviennent un élément d’un réseau de zombie (botnet)