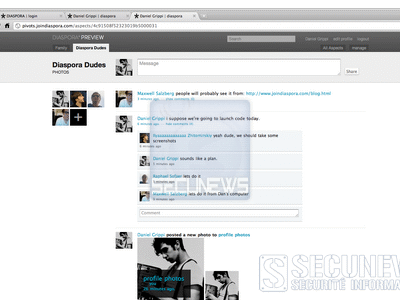

Les guerriers cybernetiques américains se sont lancés ce mardi 28 septembre 2010 dans une bataille cybernétique virtuelle, lors d’un exercice destiné à tester la résistance du pays à une attaque massive qui viserait l’infrastructure informatique.

L’exercice biennal, baptisé « Cyber Storm III », implique des employés de sept ministéres américains, y compris le Pentagone, onze Etats, soixante sociétés privées et douze partenaires internationaux (Australie, Canada, France, Allemagne, Hongrie, Italie, Japon, Pays-Bas, Nouvelle-Zélande, Suéde, Suisse et Royaume-Uni).

Organisé par le ministére de la sécurité intérieure, il représente la premiére occasion de tester le nouveau Centre national d’intégration de la cybersécurité et des communications, lancé en octobre 2009, qui coordonne des experts des secteurs privé et public.

Le directeur de l’exercice « Cyber Storm III« , Brett Lambo, a expliqué qu’il s’agissait uniquement d’une simulation.

Citation:

virus

. »

Les participants à l’exercice, d’une durée de trois à quatre jours, recevront plus de mille cinq cents attaques simulées, qu’ils devront combattre comme s’il s’agissait d’adversaires d’origine inconnue.

Les attaques viseront « des fonctions essentielles de l’administration et du secteur privé« , selon le ministére, mais aussi le systéme de gestion des noms de domaine.

L’exercice, conçu par le Pentagone et la

NSA

, l’une des composantes les plus secrétes du systéme de renseignement américain, est contrôlé au siége du service de protection des personnalités, le Secret Service, à Washington.

A la mi-septembre 2010, le numéro deux du Pentagone, William Lynn, avait plaidé pour l’organisation d’une cyberdéfense commune, dans le cadre de l’OTAN, similaire au bouclier antimissile de la guerre froide.

Voir aussi:

Un siécle de sécurité informatique, radio, télécommuniucation

Les Etats-Unis vont simuler une cyber-guerre